Servicio de ciberseguridad y consultoría

Somos una empresa que cuenta con una amplia experiencia en tecnologías de la información, en Servicios Administrados, Consultoría de Cumplimiento y Normativo, contamos con Soluciones Llave en Mano en el ámbito de la Seguridad Informática, TI / IT.

Nuestro SOC esta conformado con la tecnología más reciente y las herramientas más actuales, contamos con los certificados de acuerdo a las diferentes estándares internacionales.

55 26 93 53 63Nosotros

.svg)

Somos una empresa con más de 20 años de experiencia en ele sector de TI con más de 10 años de experiencia en Servicios Administrados, Consultoría Soluciones Llave en Mano en el ámbito de la Seguridad Informática, TI / IT.

Contamos con un SOC propio de nueva generación, certificado de acuerdo a las diferentes estándares internacionales lo que nos permite apoyar a todas las empresas de los diferentes sectores del mercado.

Servicios

- Ciberseguridad

- Seguridad de infraestructura

- SOC

- Servicios de consultoría

- GRC

- Evaluaciones continuas

Ciberseguridad

- SOC

- Pruebas de penetración

- Analísis de Vulnerabilidades

- Ciber Patrullaje

- DLP

- Filtrado de Contenido

- Monitoreo de Infraestructura

- Zero Trust

- Simulación de Ataques de día zero

- Ciberseguridad en las empresas

- La inversión que realizan en las tecnologías son promedio de más de $1, millón de dólares anualmente en seguridad

- Las empresas grandes despliegan un promedio de 47 soluciones y tecnologías diferentes de ciberseguridad, invierten en recursos humanos y capacitación

- Nuestro servicio de ciberinteligencia engloba-implementa estrategias proactivas y cognitivas de prevención, detección e investigación de riesgos de seguridad, vigilancia del ciberespacio artificial, y machine learning

Seguridad de infraestructura

- Protección Perimetral

- Protección de Red

- Protección de Aplicaciones y Bases de Datos

- Protección de estaciones de Trabajo y Servidores

- Protección de Computo Virtualizado

- Protección de Servicios Móviles

- Protección de Servicios en la Nube

- Servisios de Instalación y Puesta a Punto

- Proporcionamos servicios enfocados en resguardar la información de nuestros clientes asegurando su integridad, confidencialidad y disponibilidad mediante la integración de infraestructura para proteger los perímetros de la red, las aplicaciones, bases de datos etc.

- Nuestros expertos determinan el dimencionamiento de una arquitectura de seguridad informática mediante un levantamiento de información, análisis de requerimientos operativos de los sistemas y el entendimiento de los objetivos así como las estrategias del negocio

SOC

- Portal de Control de Acceso

- Análisis de Vulnerabilidades

- Gestión del Cambio

- Tablero de Control

- Monitoreo

- Gestión de Infraestructura

- Servicio 24X7 365 días

- Mesa de Servicio

- Correlación

- Detección de Anomalías

- Administración de Bitacoras

- Integración

- Administración y Gestión de servicios

- Seguridad en la nube

- Servicios Administrados

- Servicios Administrados de Ciberseguridad (SOC)

- Servicios de Monitoreo de Infraestructura (NOC)

- Equipo de operaciones y monitoreo 7x24x365 especializado y orientado al entendimiento y necesidades de nuestros clientes

- Correlación híbrida para la detección de actividad sospechosa, notificación y actividades de prevención

- Gestión de soluciones de seguridad multimarcas

- Entrega de reportes y servicios orientados a los niveles de servicio de nuestros clientes

- Mapeo de redes

- Aprovisionamiento de infraestructura de red

- Monitoreo de experiencia de usuario

- Monitoreo de salud de operación de los sistemas

- Monitoreo de red por dominio tecnológico

- Monitoreo de aplicaciones

- Gestión del servicio de operaciones de los sistemas

- Servicios CSIRT

- Centro de atención de incidentes de seguridad (CERT)

- Estudio, coordinación y respuesta de amenazas

- Análisis organizacional con el fin de garantizar la seguridad de la información a través de la ciberinteligencia

- Análisis Forense

- Pruebas de penetración y análisis de vulnerabilidad de tipo caja Negra, Gris y Blanca para: Infraestructura, aplicaciones y móviles

- Revisión de Código

- Servicios de Ingeniería Social

- Ciclo de desarrollo seguro

- Seguridad de la Información

- Monitoreo, detección y respuesta

- Sistemas de Gestión SGSI, ISO 27001

- Arquitectura y Soluciones

- Pruebas técnicas y auditoría

- Valoración de exposición de seguridad

- Cultura y capacitación

- Gobierno y Gestión de TI

- Diagnostico de madurez

- Procesos y controles de TI

- Cultura y capacitación

- Modelo de gobierno y gestión

- Gobierno y Gestión de TI

- Diagnostico de madurez

- Procesos y controles de TI

- Cultura y capacitación

- Modelo de gobierno y gestión

Servicios de auditoría, capacitación y estaffing

- Seguridad de la Información y Ciberseguridad

- Continuidad del Negocio

- Sistemas de gestión y Cumplimiento Normativo

- Gobierno y Gestión de IT

- Gestión y Optimización de Procesos

- Arquitectura Empresarial y Gobierno de Datos

- Innovación y Transformación Digital

- Administración de Proyectos y Servicios

- Estrategia y SGCN-ISO22301

- Análisis de Impacto al Negocio (BIA) y Análisis de Riesgos (RA)

- Plan de Continuidad del Negocio (BCP) y Plan de Recuperación de Desastres (DRP)

- Arquitectura y Soluciones para la continuidad

- Auditoría de cumplimiento (SPEI, SPID, PCI, SOX)

- Mejora del control interno

- Sistemas de Gestión (27001,22301,27032,20000,37000,9001)

- Cumplimiento Normativo (CNBV, SAT, SOX, PCI, etc.)

- Sistemas de Gobierno Riesgo y Cumplimiento

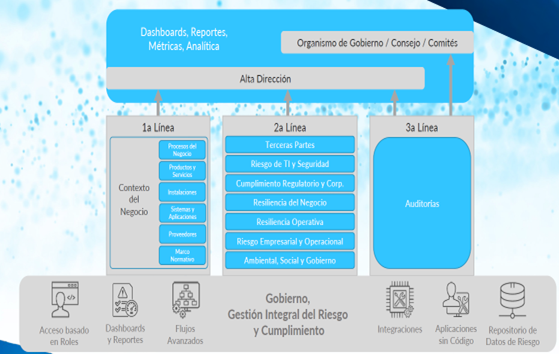

Gobierno Riesgo Cumplimiento

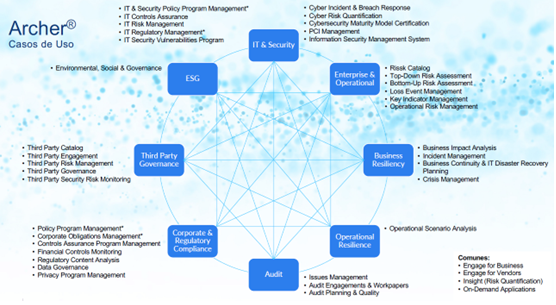

- Analizar, evaluar y mejorar los niveles de seguridad bajo un enfoque de Gobernabilidad, Riesgo y Cumplimiento

- La solución está dirigida a tres niveles de una organización (Estratégico, Táctico y Operativo)

- Permite Automatizar y Habilitar componentes para controlar

- Archer, Gestión Integrada de Riesgos

- Hoy día las exigencias dentro de las organizaciones demandan más el nivel de seguridad y esperan que cada día vayan fortaleciendo sus sistemas por tal motivo sus Directores Generales, Consejos de Administración y CISOs se deben preparar para cuantificar sus impactos financieros, estratégicos, y sociales

- Las empresas logran mejores resultados con una amplia participación desde la primera línea de operación del negocio y de las terceras partes

- La Cuantificación del Riesgo es esencial para establecer prioridades y evaluar prácticas del negocio.

- Las Obligaciones de Cumplimiento siguen aumentando, pero cumplirlas no es el objetivo final

- La Resilencia operativa se ha convertido en una prioridad para las organizaciones.

- La gestión de riesgos debe aumentar la probabilidad del alcanzar los objetivos estratégicos.

- La Gestión Integral de Riesgos establece capacidades comunes entre los múltiples factores de riesgo.

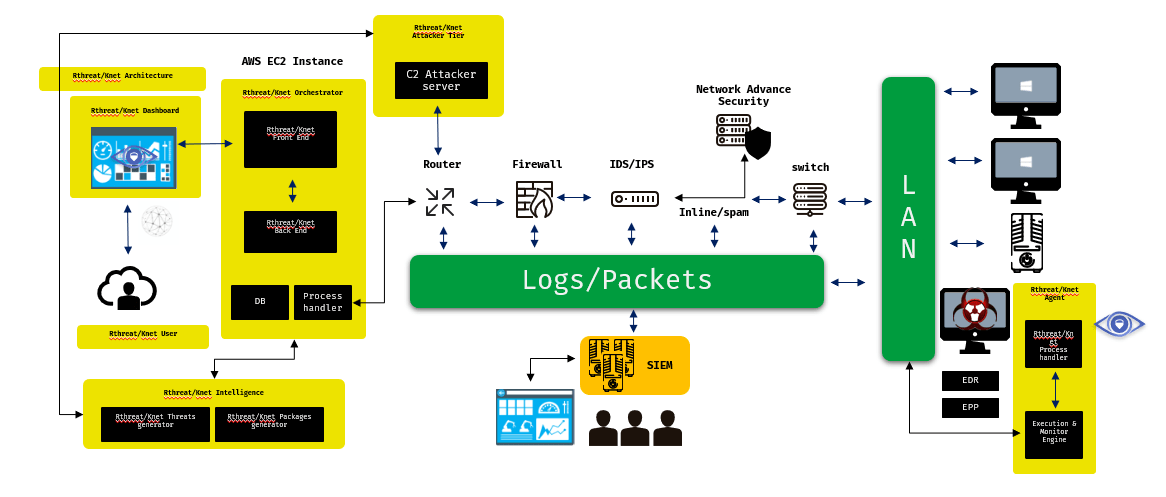

Nuestra plataforma

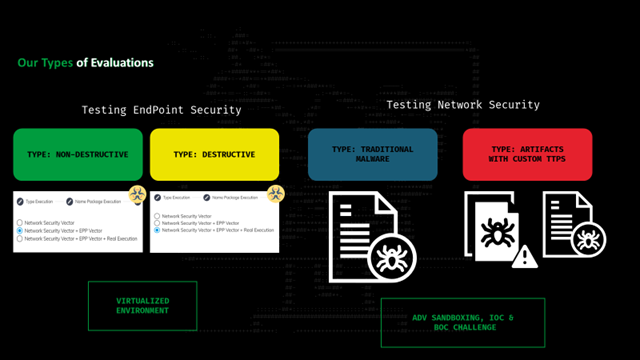

- Es una plataforma de simulación de violaciones y ataques basada en la nube que pone a prueba la solidez de sus controles de ciberseguridad mediante ciberataques simulados

- Nuestra plataforma Zero-Trust permite a los usuarios identificar rápidamente las brechas de seguridad, abordar las vulnerabilidades y optimizar las soluciones para los clientes

- Y lo que es más importante, permite realizar pruebas continuas de los entornos de los clientes para garantizar que se cumplen los requisitos normativos y de privacidad de los datos, que se corrigen y que se proporciona una pista de auditoría para los auditores de terceros

- Los ataques cibernéticos de ransomware se han incrementado más del 32% a las organizaciones de diferentes sectores de la industria

- Menos del 60% de los encuestados “creen que su organización cumple o se acerca al cumplimiento de la ciberseguridad”

- La ciberseguridad en las organizaciones despliegan un promedio de 47 soluciones y tecnologías diferentes

- El 79% de las organizaciones han experimentado, al menos, una filtración de datos en sus sistemas y en la nube en los últimos 18 meses

- El 80% de los CISOs encuestados no pudieron identificar el acceso exceso a datos confidenciles en entornos de producción en sus sistemas o en la nube

- Nuestra solución da acceso a clientes a artefactos y muestras de amenazas reales que

Consiste de amenazas conocidas y desconocidas

Sigue tendencias de las Advanced Persistent Trats (APTs)

Consiste de amenazas conocidas y desconocidas

Sigue tendencias de las Advanced Persistent Trats (APTs) Siguiendo el Framework de Mitre ATT&CK

Se puede utilizar de manera segura en ambientes controlados

Siguiendo el Framework de Mitre ATT&CK

Se puede utilizar de manera segura en ambientes controlados Replica de ataques reales ejecutados por actores maliciosos

TECNOLOGÍA ÚNICA

Replica de ataques reales ejecutados por actores maliciosos

TECNOLOGÍA ÚNICA